この自動車産業におけるセイバーセキュリティ対策に関しては、「自工会/部工会・サイバーセキュリティガイドライン2.0版」が公開されています。

そこで、このガイドラインに沿って、ログ管理を中心にお役に立てる部分について抜粋し、推奨するセキュリティソリューションをまとめました。

① ログに関する対応

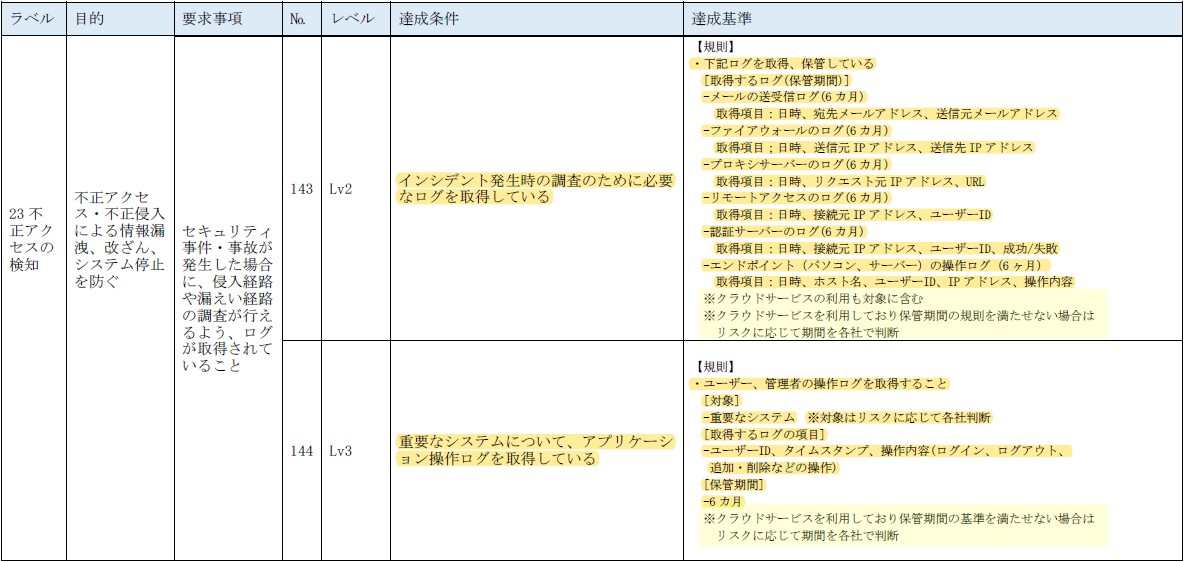

不正アクセス・不正侵入による情報漏えい、改ざん、システム停止を防ぐために、セキュリティインシデントが発生した場合の調査が行えるようにログを取得しておくことと、標的型攻撃などのサイバー攻撃を速やかに検知、遮断する対策が求められます。ログ管理システムの構築

達成条件には、インシデント発生時の調査のために必要なログを取得していること、重要なシステムについてアプリケーション操作ログを取得していること、そして、ログを分析し、サイバー攻撃を検知する仕組みを導入していることが必要です。

どのような種類のログの取得が必要か、保管期間の条件などは、クラウド環境のログも含め企業規模など各社の環境に応じた仕組みが必要となります。そのためには、お客様の環境に最適なログ管理システムを選択し、構築できることが重要となります。

(参照:Logstorageを例にした場合 ⇒ Logstorageの基本的な構築作業)

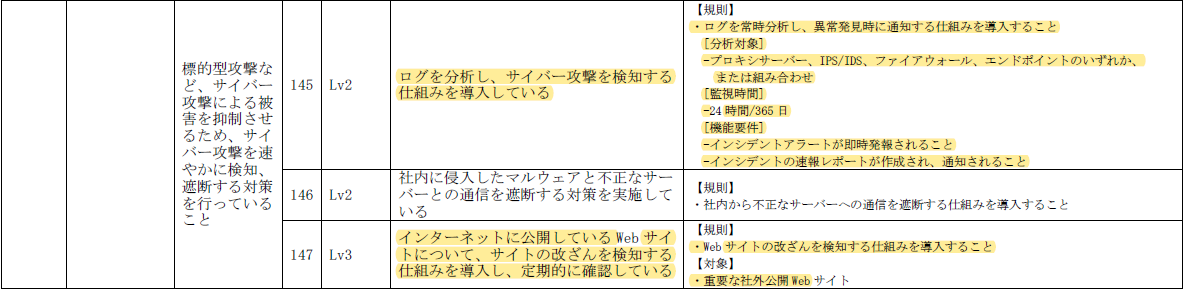

また、ログを分析し、サイバー攻撃を検知する仕組みを構築するには、各種サーバー、ファイアウォール、エンドポイントなど多種多用なログを常時分析して、異常発見時に通知できるよう

改ざん検知

Webサイトの改ざんを検知する仕組みを導入することが求められますが、ツールの活用が有効です。 そうしたツールやサービスには、迅速な検知、詳細な被害状況の把握、原因究明、対策、復旧を可能にするための機能や仕組みが必要になります。

(参照:Tripwire Enterpriseを例にした場合 ⇒ Tripwire EnterpriseのWeb改ざん対応)

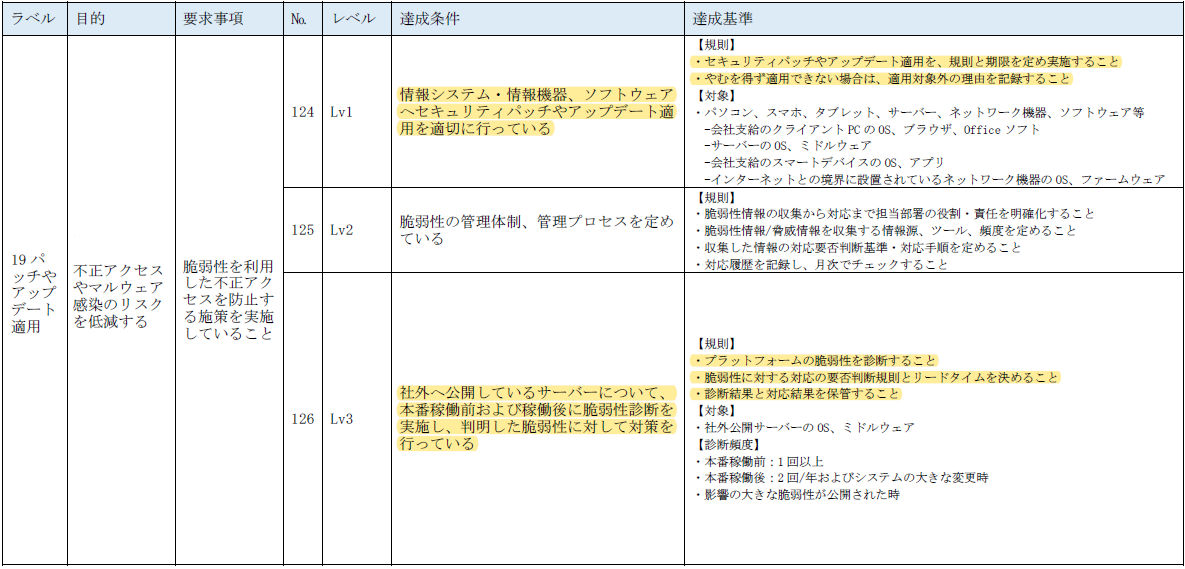

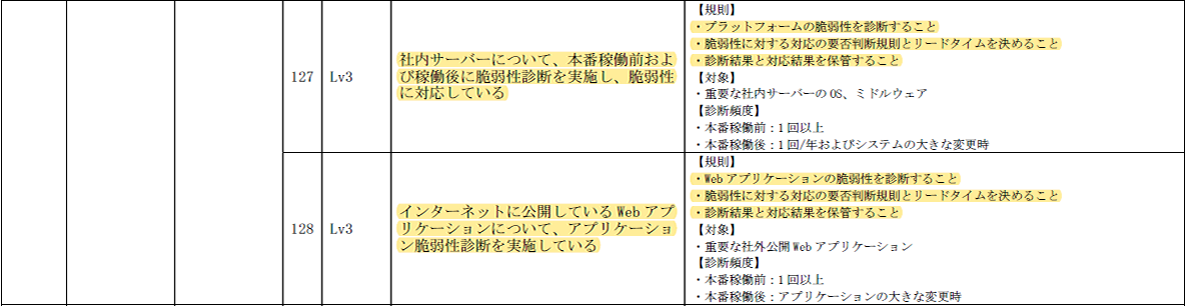

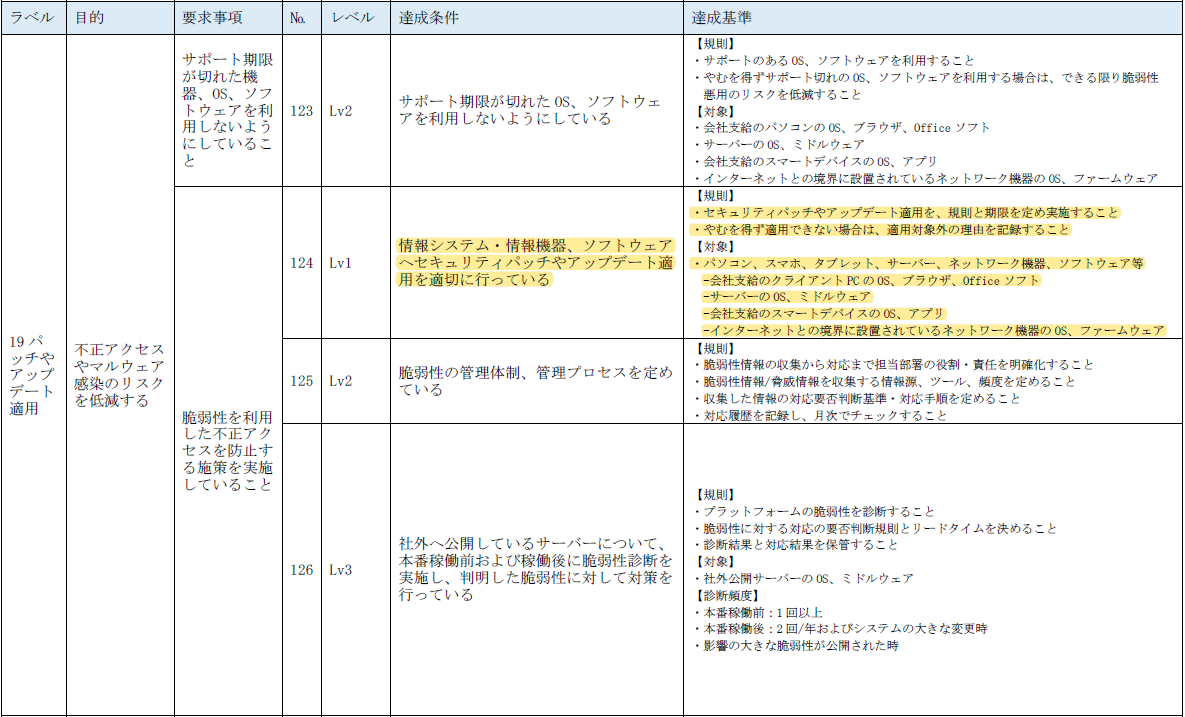

② 脆弱性診断の実施

不正アクセスやマルウェア感染のリスクを低減するために、脆弱性を利用した不正アクセスを防止する施策を実施していることが求められます。そのために、情報システム・情報機器、ソフトウェアへのセキュリティパッチやアップデートの適用を適切に行っていること、社外へ公開しているサーバーおよび社内のサーバーについて、本番稼働前と稼働後に脆弱性診断を実施して、その内容に応じた対応が必要となります。脆弱性診断のツールとサービス

脆弱性診断は、自社のシステムに対して、設定ミスや不具合などによって不正アクセスや情報漏えいなどの脅威が顕在化するリスクが存在していないかを確認することですが、一般的には、Webアプリケーションの診断、ネットワークとサーバの診断、プログラムソースコードの診断、ペネトレーションテストなどを行います。

(参照:ログ管理コラム ⇒ 脆弱性診断は一般的に何をすべきか?)

自社でツールを使用して定期的に脆弱性診断をする方法と、脆弱性診断サービスを利用して専門家のノウハウを有効活用する方法があります。

③ ネットワークの対応

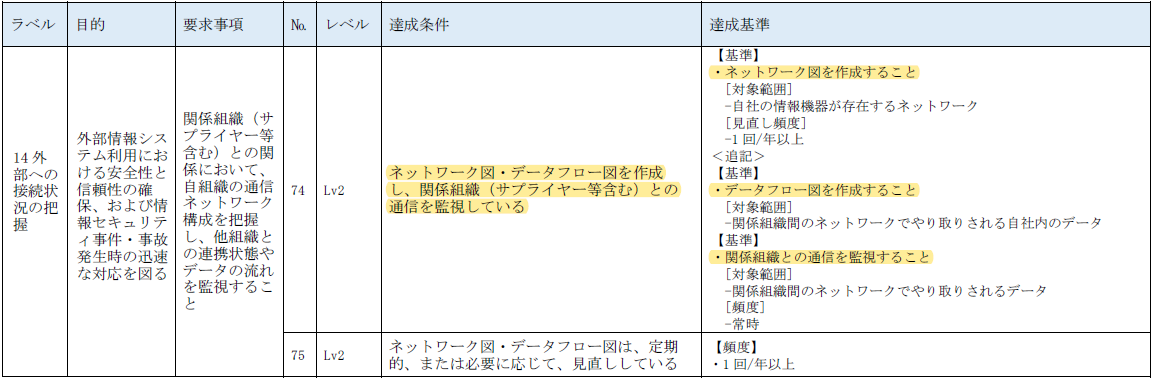

外部情報システム利用における安全性と信頼性の確保、および情報セキュリティ事件・事故発生地の迅速な対応を図るために、関係組織との関係において字自組織の通信ネットワーク構成を把握し、他組織との連携状態やデータの流れを監視することが求められます。そのためには、ネットワーク図・データフロー図を作成し定期的に見直し、組織関係との通信を監視していることが求められます。ネットワーク図自動作成

ファイアウォールや、プロキシ―サーバーなど通信を制御する機器やIPS、IDSなどの攻撃を検知・防御する機器が、自社との関係組織の通信が経由する場所に導入され、それらの通信ログを監視できる体制の構築が必要です。そのためには、監視対象ネットワーク内に接続された機器を検知して自動的にネットワーク図を作成するのみならず、日々変化するネットワーク環境に対応するため、現時点の図のみならず、過去に遡ってネットワーク図を比較できるツールがあるととても有効です。

データフロー図の作成

関係組織との通信を監視するために、関係組織間のネットワークでやりとりされる自社内のデータの流れがわかるデータフロー図を作成することが求めれます。

データフロー図を作成するには、オブジェクト指向の操作方法で容易にプロセスをマッピングできたり、プロセス図表の階層化ができたり、図形の削除時に連結線を自動修復する機能などフローチャートを作成し易いツールなどを使用すると便利です。

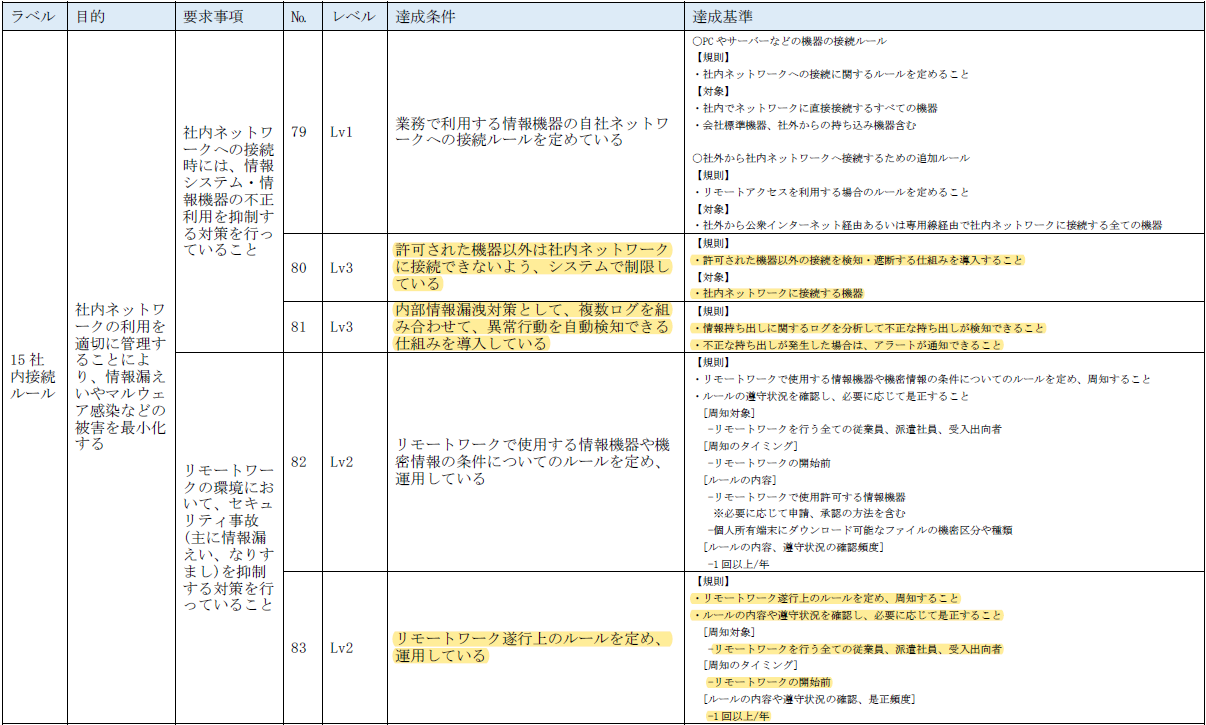

社内外のネットワークセキュリティ

許可された機器以外は、社内ネットワークに接続できないように、システムで制限し、複数ログを組み合わせて、異常を自動検知し、不正が疑われる場合は自動的にアラート通知ができる仕組みが求められます。

また、テレワークなどを実施するためのルールや、セキュリティポリシーが守られているかを運用管理者がリモートでも監視可能な運用ができることが必要です。

④ 外部攻撃対策の通信制御

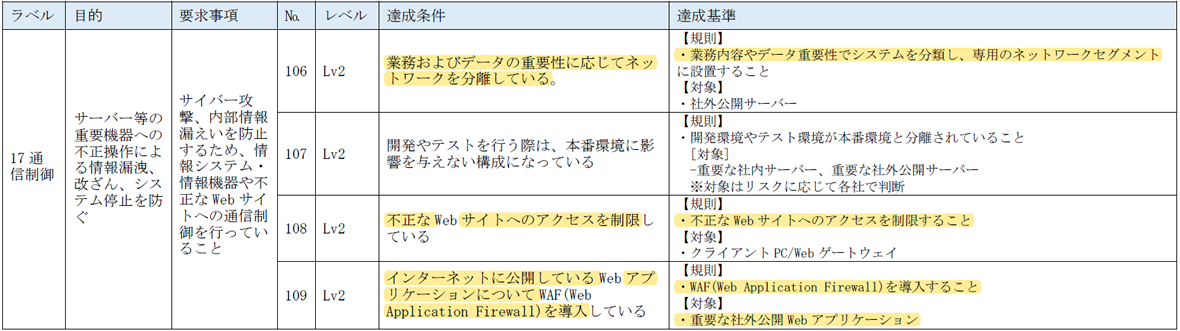

サイバー攻撃などによる内部情報の漏えいを防止するため、情報システムの情報機器や不正なWebサイトへの通信制御を行う仕組みが求められます。ネットワーク分離

産業用制御システムが存在する場合、そのネットワークを情報システムのネットワークと切り離して構成する物理的な分離の方法と、インターネットに公開されているサーバーはDMZの仮想的な別セグメントに配置したり、同じバードディスク内でも、区画を分けて、仮想的な別空間の通信として管理する方法があります。

この場合、インターネット接続系のシステム上にあるファイルについて、ネットワークセグメント間の受け渡しができないことが問題点となり、そのファイルの受け渡しに関しては、リスクを最小限にするためにファイルの無害化をすることが必須となります。

不正なWebサイトのアクセス制限

セキュリティポリシーに沿って、該当するURLを制限したり、安全性評価をもとに有害なサイトへのアクセスを禁止したりします。

Webフィルタリング機能を持ったツールやサービスを利用することが有効ですが、クラウドサービスを利用したフィルタリングが近年多くなっております。

WAFの導入

重要な社外公開Webアプリケーションについては、WAF(Web Application Firewall)を導入し、WebサイトやWebサーバへの攻撃を遮断し、情報漏えい、Web改ざん、サーバダウンを狙った攻撃などの脅威から守る必要があります。

DNSを切り替えてWAFセンターで攻撃検知・遮断を行うDNS切り替え型や、サーバへエージェントをインストールし、クラウドの監視センターへログ送信・遮断命令を受けて攻撃を遮断するエージェント連動型などのクラウドサービスとして提供WAFが有効です。

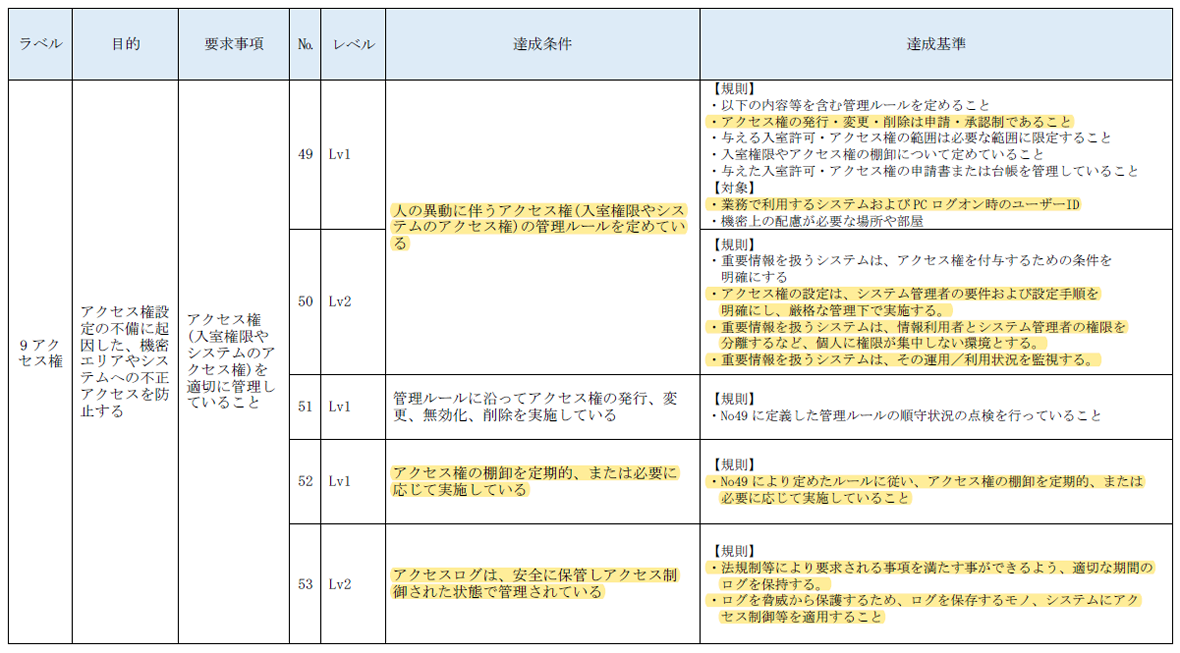

⑤ アクセス権の管理

アクセス権設定の不備に起因した、機密エリアやシステムへの不正アクセスを防止する目的で、アクセス権の管理や、定期的な棚卸、アクセスログの安全な保管などが求められます。特権ID管理

特権IDは、システムの変更等に対し特別な権限を有しているため、その使用を許可するためには通常それぞれの組織の承認ルートに即した形で、利用申請・利用承認のルールに基づく承認申請の手続きが必要です。特権IDの貸出ルールに従い、ワークフローで特権IDの利用申請を受け付けることなどが有効です。

アクセスログの保全

アクセスログは、アクセス制御された状態で安全に保管することが求められるため、定められた適切な期間のログをアクセス制御がある状態で安全に保持し、ログ改ざんの脅威からも守れる仕組みが必要です。

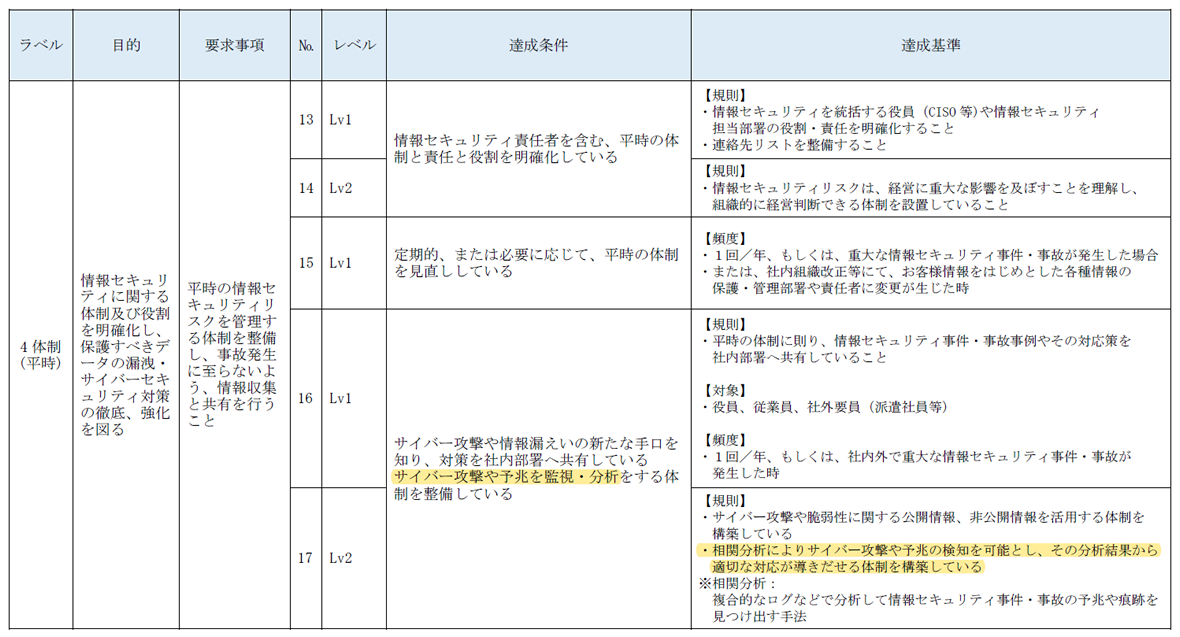

⑥ サイバー攻撃や予兆を監視・分析

統合ログ管理システムとSIEMの活用

サイバーセキュリティ対策を行うための体制として、サイバー攻撃や情報漏えいの手口を知り、対策を社内部署へ共有しているサイバー攻撃や予兆を監視・分析をする体制を整備していることが達成条件です。

そのためには、相関分析によりサイバー攻撃や予兆の検知を可能とし、その分析結果から適切な対応が導き出せる体制を構築していることが必要です。

相関分析には、複合的なログを分析する必要があり、その仕組みとして

また、その予兆検知に加え異常への対応まで行える

SOCサービスの活用

自社で体制を保持することが難しい場合、外部のSOCサービスを利用できます。

例えば、CEC SOCの場合、監視については、

このように

インシデントの検知から対処は、シーイーシーとお客様とで連携して行い、お客様に設置した Syslog サーバからのログ、 SIEM と専門アナリスト、主要パートナーからの最新情報など、あらゆる知見を集約します。

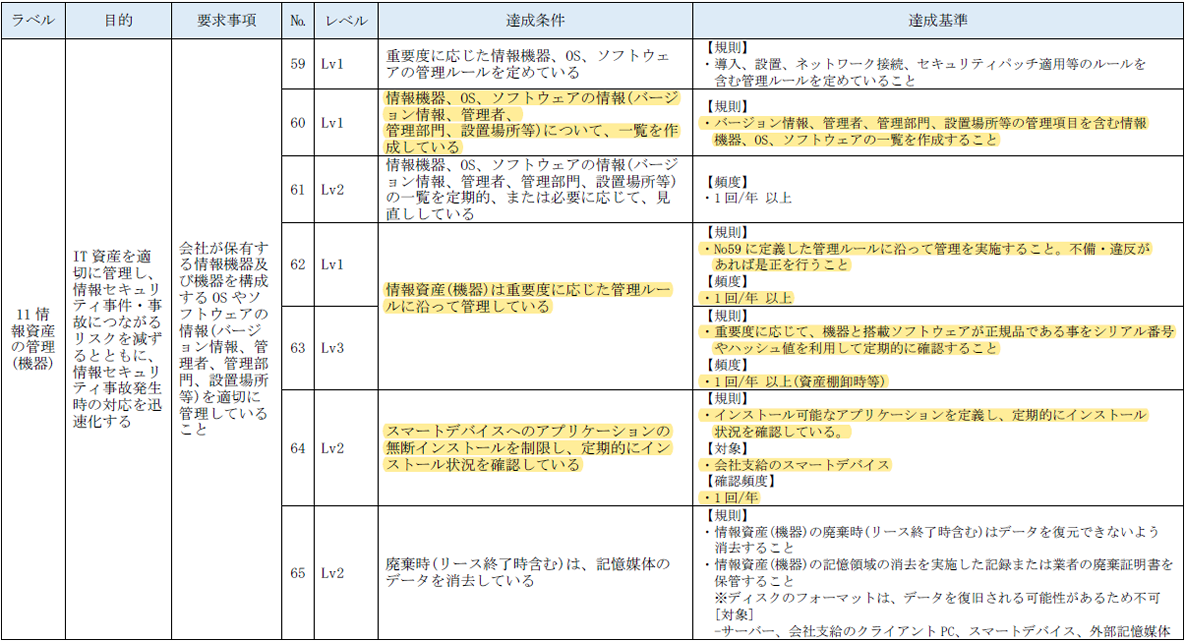

⑦ 情報資産の管理(OS、アプリケーション等)

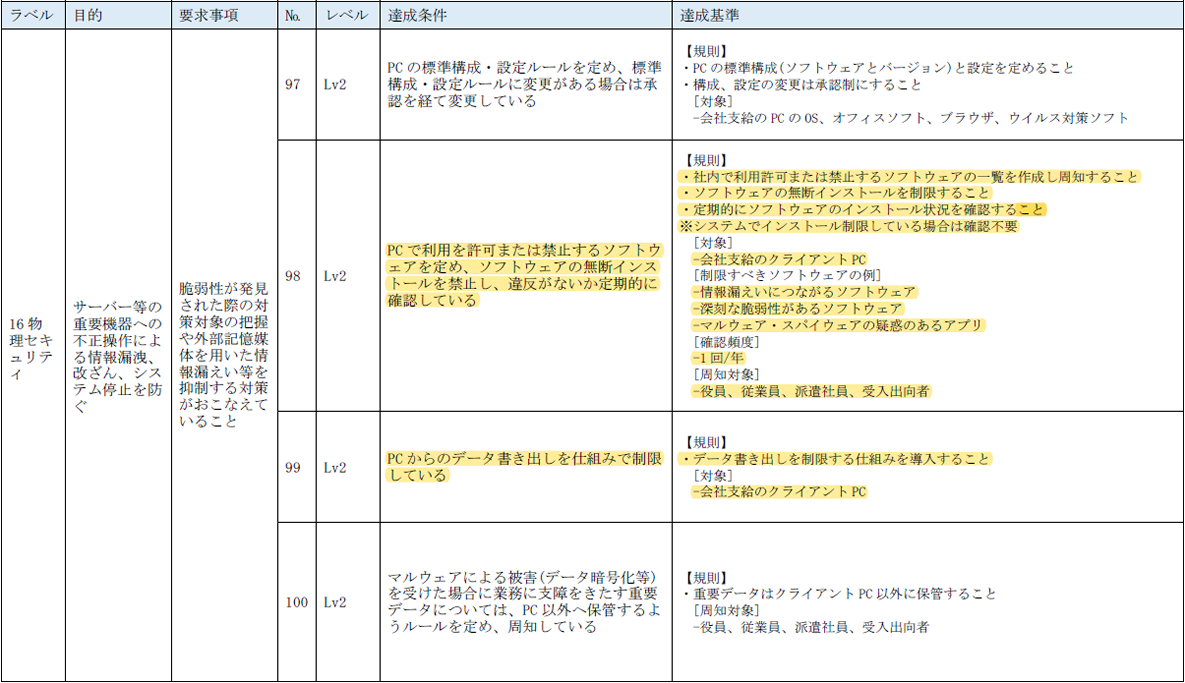

会社が保有する情報機器や、OSやソフトウェアなどの情報資産を管理することは、情報セキュリティに関するリスクと、インシデント発生時の速やかな対応のために必要です。不正アクセスやマルウェアの感染リスクを低減させるためには、使用ソフトウェアのセキュリティパッチやアップデートを適切に実施する必要があります。IT資産管理

PC、サーバーなどのハードウェア、各種ソフトウェア、プリンターなどの周辺機器等に至るまで、IT関連資産を適正に管理することで、ライセンス違反、無駄なIT投資、システム障害、情報漏洩といった各種リスクの低減につながります。

ハードウェア台帳、導入ソフトウェア台帳はもちろん、保有ライセンスやウィスル対策の適用状況などセキュリティ対策に役立つ情報が管理できることが求められます。そのためには、会社のセキュリティポリシーに沿って、IT資産が最新の情報で管理されて、各機器やソフトウェアのセキュリティ対策が適切に施されているかどうかを一元管理できることが望ましいです。

上記以外の項目につきましても、対応可能となっておりますので、ご連絡ください。