マルウェアの感染検知

マルウェアの感染を検知し把握することは、重要な情報が盗まれた後では被害が大きくなってしまうため、なるべく早期に不信な動きを察知することが肝要です。社内のPCがマルウェアに感染している場合、ログを調べることでマルウェアの存在が確認できますが、その際クライアント側のログと、サーバ側のログの両方を分析することが有効です。

マルウェアの行動を検出するために、ログ管理システムを構築してレポートを取るべき適用例をご紹介します。

① ADの乗っ取り

Windowsのユーザを適切に管理するための認証基盤であるActive

Directory(AD)が、悪意を持った第三者に乗っ取られると、認証サーバであるドメインコントローラーの管理者権限が不正に使用されるケースがあります。

クライアントPCがマルウェアに感染すると、攻撃者は、C&C(Command

and Control)サーバ経由で感染したPCを遠隔操作して、重要な情報を得るために、AD環境を攻撃して、より権限の高い認証情報を搾取し、システムの侵害を試みます。

その手口は、ADの脆弱性を悪用してドメインユーザをドメイン管理者へ昇格させるようなものや、OSのメモリ上に保存されているユーザの認証情報を搾取するものなどがあります。

組織内のリソースがADによって一元管理されている場合、ドメインの管理者のアカウントが乗っ取られると、ADが管理する全てのリソースにアクセスできてしまいます。

Windowsでは、認証のログがイベントログとして記録されるため、ADのイベントログを定期的に確認していれば、マルウェアを検知できる可能性があります。

但し、イベントログを保管する容量が足りないと、過去の記録が調査できないため、ログ管理システムの構築によって、長期にわたる傾向分析ができる仕組みが有効となります。

ログから不正アクセスを検知するためには、定期的なレポートで、平常時との比較が大切です。

・普段使用していないユーザが、特権を利用していないか?

・普段通りの端末を使用しているか?

・認証操作回数が異常に多くなっていたりしないか?

などを確認するために、ログは見やすい形で集計することが必要です。

② ファイルサーバの感染

ドメインの管理者権限が搾取されると、攻撃者は、その権限を持ったアカウントになりすまし、ファイルサーバに対しても、感染したPCから管理者権限で不正にアクセスするケースが多くなります。

Kerberos認証のSilver

Ticketを使用した攻撃などでは、ADのドメインコントローラーのログに痕跡が残らず、ADを介さず直接ファイルサーバへ管理者権限でアクセスするケースもあるようです。

このような感染では、AD側のログではわからない場合も多いため、ファイルサーバ側のログを使って、ファイル共有しているいろいろなマシンを探索している動きがないかどうかを確認する必要があります。

また、ランサムウェアのようなケースでは、データが盗まれるだけではなく、暗号化され、ファイルにアクセスできなくされる場合もあるため、ここでも、平常時の動きとの違いを監視する必要があります。

マルウェアの動きの検知は、被害を最小限にすることが重要であり、常に監視が必要なため、異常に感じられるログを自動的に見つけ、自動通報する仕組みがあるログ管理システムの構築が理想です。

ファイルサーバへのマルウェアの感染を許してしまうと、PC内のデータだけではなく、社内業務の重要なデータの多くが脅威にさらされ、情報漏洩などの被害を受けるセキュリティリスクは甚大となってしまいます。

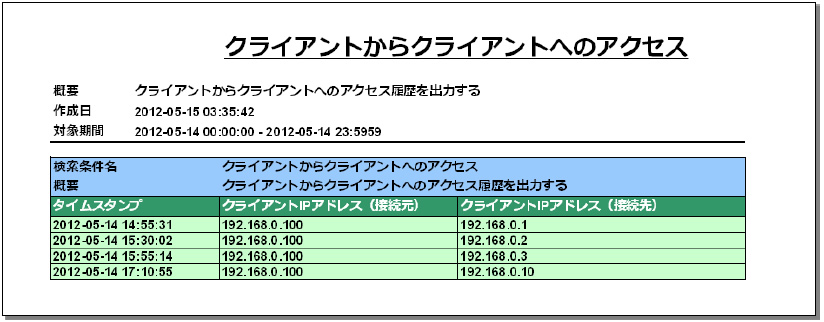

③ 不特定多数へのアクセス

マルウェアに感染したPCは、搾取した管理者権限をもとに、ネットワーク接続されているあらゆるPCやサーバ等に、不特定多数のアクセスを試みる可能性があります。

アクセス可能なマシンからの情報入手だけでなく、アクセスできたPCなどに次々とマルウェアを感染させる場合もあります。

攻撃者は、マルウェアとC&Cサーバを通信させて、感染PCを遠隔操作できるので、新たなマルウェアやツールをダウンロードさせて、感染を拡大させたり、秘密情報の探索を試み、情報の不正入手を継続させる可能性があります。

不特定多数のアクセスの傾向を知るには、クライアントごとにアクセス先の件数をチェックするなど、平常時との違いを常にウォッチすることが必要です。

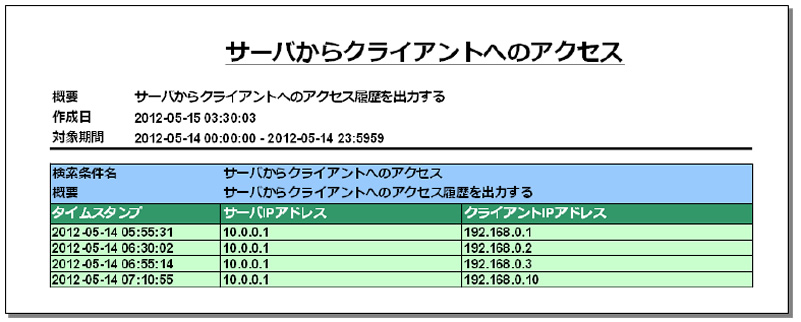

④ レポートサンプル

マルウェアの感染を検知するためには、クライアントのPCのみならず、ADやファイルサーバ等のサーバ側のログも調べる必要があります。

クライアントごとに、認証エラーの件数を調べたり、平常時と違うアクセス先を調べたりと、マルウェアが行う動きを想定して、ログを分析する必要があります。

そのためにも、必要と思われるログの分析レポートが定期的に自動で出力されるようなログ管理システムが有効です。

Logstorageを使用した統合ログ管理システムであれば、クライアント側もサーバ側のログも、システムで分析でき管理できます。

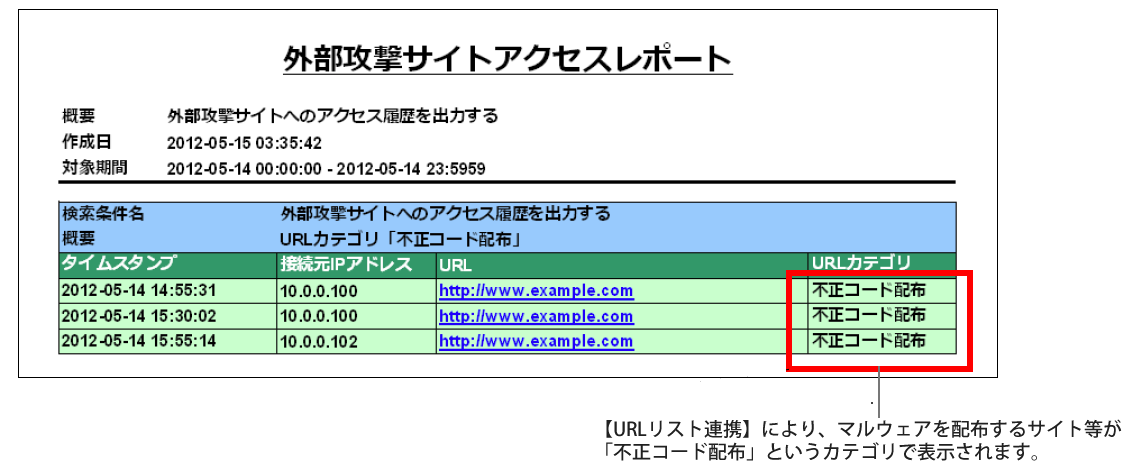

外部からの攻撃のアクセス分析

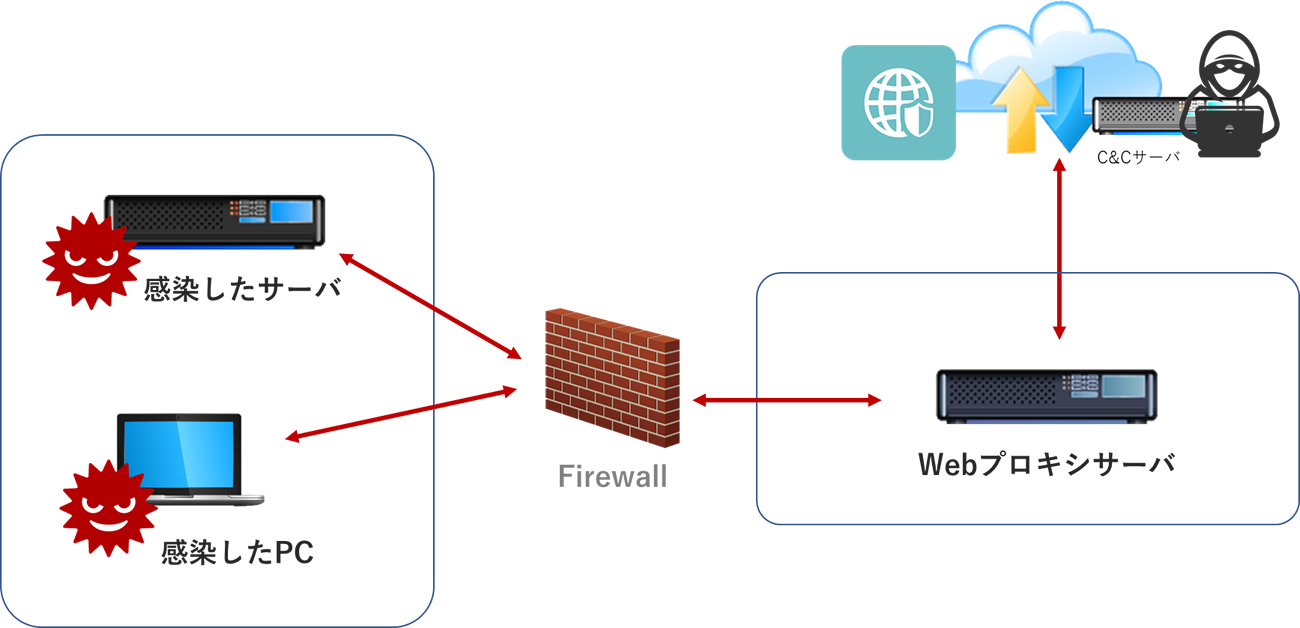

マルウェアに感染したPCやサーバは、攻撃者のC&Cサーバなどへ社内の重要なデータを持ち出す可能性があります。

標的型攻撃の典型的なパターンでは、そうした情報漏洩のリスクがあるので、内部ネットワークからインターネットへの接続のセキュリティを確保するために中継サーバであるWebプロキシサーバを経由させ、そのログを取得し監視することが有効です。

Webプロキシサーバを利用すれば、クライアントPCやサーバが、Webブラウザ上でどのようなWebサイトへアクセスしたかがわかります。

これにより、外部攻撃者のサイトへアクセスして情報が持ちだされていないかどうかなど、不審なURLをアクセス履歴から調査できます。

Logstorageのレポートでは、URLリスト連携の機能により、マルウェアを配布するサイトや、不正に改ざんされたサイト、標的型攻撃で使用される可能性のあるサイト、C&Cサーバなどの不正攻撃サイト、フイッシングサイト、ワンクリック詐欺サイトなどの悪質なサイトを「不正コード配布」というカテゴリで表示できるので、インターネットの使用者が危険なサイトへアクセスしていないかどうかが分析し易くなります。

URLリスト連携は、ネットスター株式会社が提供するURLリストを利用して、ログのURL情報を元に、「掲示板」「Webメール」「ダウンロード」など、73種類のカテゴリ情報を付加する機能です。

Webプロキシサーバのログ以外にも、UTMやファイアオールなどのURLを含むログに対応しているため、他のログも取り込むことで、更に分析の精度を上げることができます。

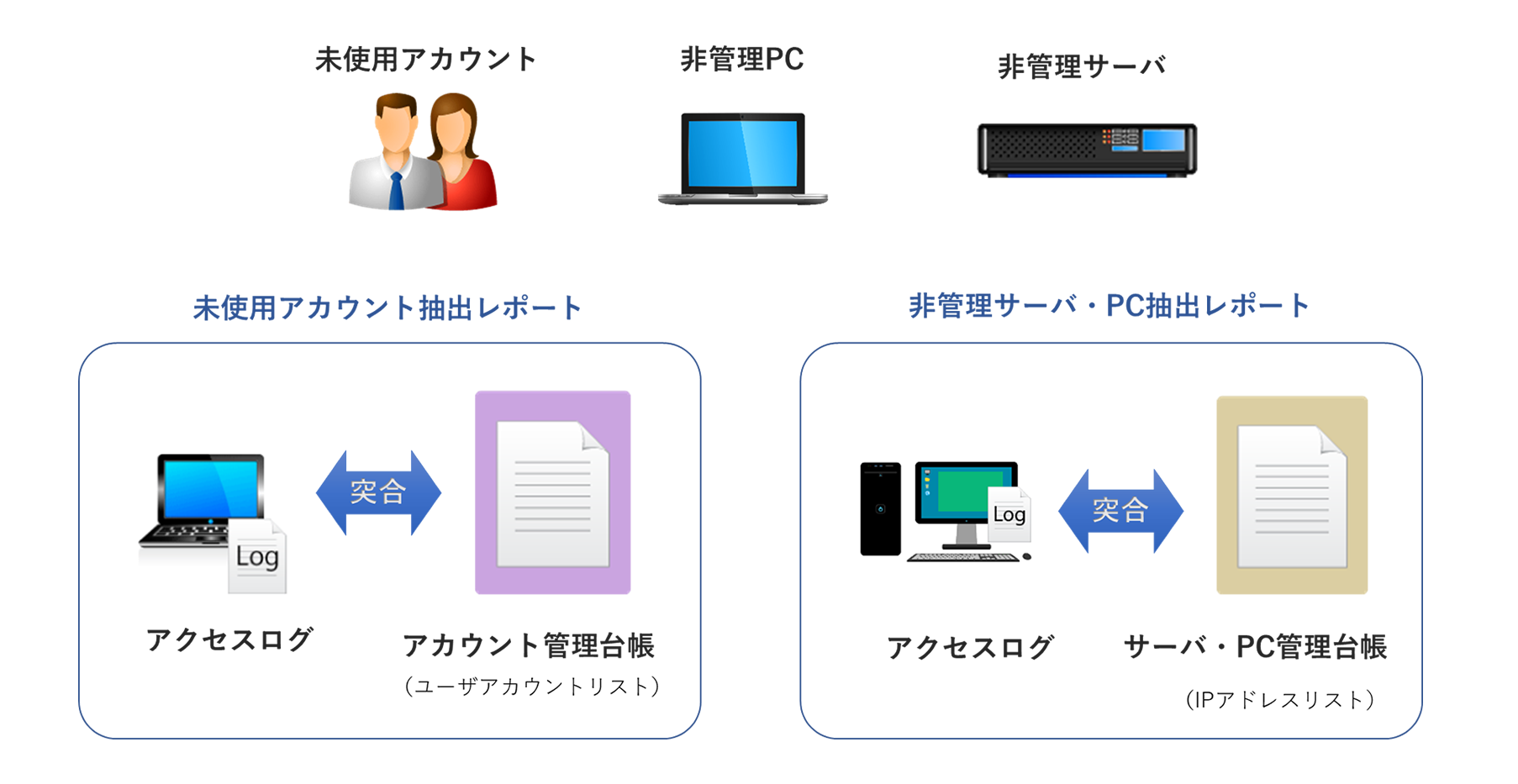

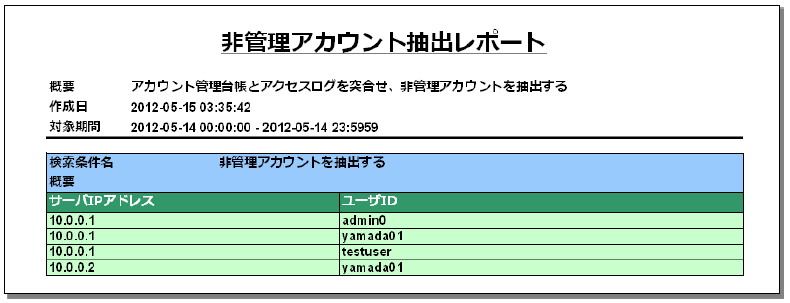

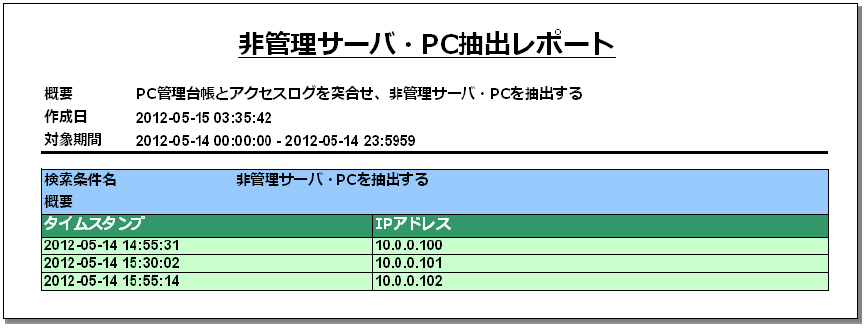

未使用アカウントの突合せ

退職者や、一時的な許可として協力会社へ割り当てていたアカウントなど、すでに管理対象外になっているアカウントについて、変更管理の不手際で、そのまま利用できてしまっているような場合は、大きなリスクとなります。

同様に、管理対象となっていないのに無断使用されているサーバやPCが、あろうことか社内のリソースにアクセスできてしまっているケースは、システムの管理者からすれば、不正使用を発見しづらくマルウェアの侵入を許してしまう確率も高くなります。

未使用のユーザアカウントや、管理されていない機器を洗い出すためには、一定期間のアクセスログとそれぞれの管理台帳を突き合わせることが有効です。

退職者のIDで、アクセスがないことを確認することや、管理対象外なのにアクセスがあるアカウントを洗い出すことは重要です。

そして、一定期間のアクセスログとユーザアカウントの管理台帳を突合して、指定期間中一度も使用されていないアカウントを確認することも必要です。

未使用のアカウントは狙われやすいため、適宜洗い出して使用されていない原因を明確にすべきです。

また、アクセスログと、サーバ・PCの管理台帳を突合せれば、管理台帳にない機器でアクセスがある不正使用の疑いのサーバやPCをあぶり出すことができます。

Logstorageは、各種のファイルサーバや、データベースのアクセスログを収集できる様々なツールから出力されたログを、数多く取り込めるので、こうした突合のレポートを定期的に作成できます。

こうしたログ管理システムを構築して管理外のアカウントや機器のアクセス状況を把握し、対処しておくことができれば、標的型攻撃などのリスクを少しでも軽減することができます。