サイバー攻撃対策、とりわけ標的型攻撃等が話題になっている昨今、様々な脅威から企業を守る堅牢なセキュリティシステムはどのように構築すればよいのでしょうか?

サイバー攻撃対策、とりわけ標的型攻撃等が話題になっている昨今、様々な脅威から企業を守る堅牢なセキュリティシステムはどのように構築すればよいのでしょうか?近年多くの企業でセキュリティシステムを改善する方策として、SIEM(Security Information and Event Management)に注目しております。

| 1. | 可能な限り多くのSecurity Informationを収集する |

|---|---|

| 2. | 収集したSIによって、セキュリティポリシーの遵守性をモニタリングする |

| 3. | SIからSEを抽出するナレッジを蓄積する |

| 4. | SEの中でセキュリティインシデントかどうかを判定するナレッジを蓄積する |

| 5. |

セキュリティインシデント対策を講じる(予兆保全) ※併せて、ログ原本を適切に保管し、アクシデント発生時の早急な原因追跡を可能にする |

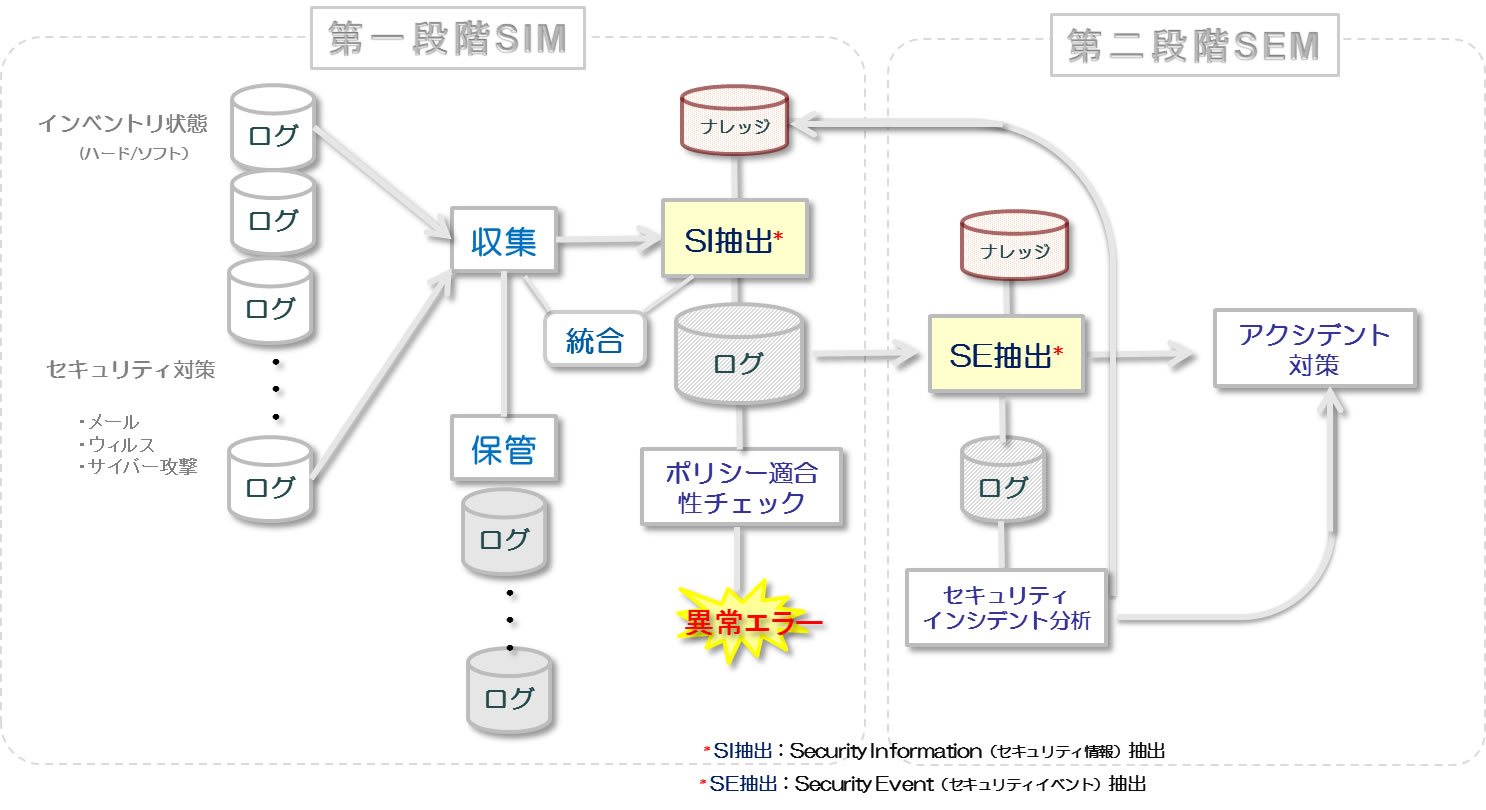

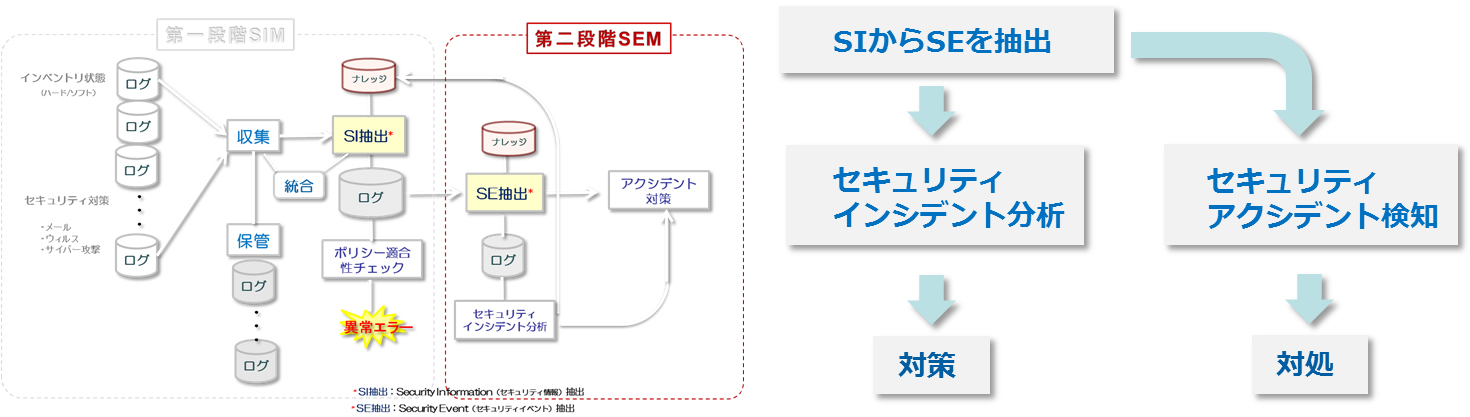

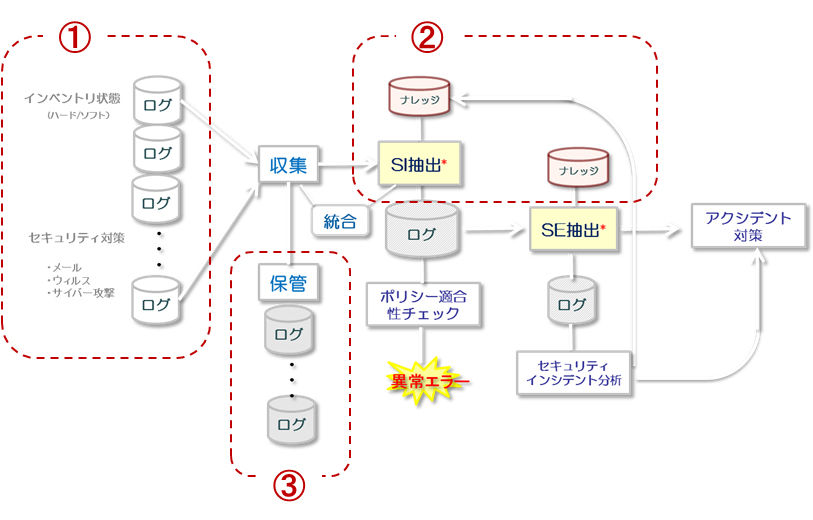

まず最初に、システムの運用状況により出力された様々なログを基に、可能な限り多くのSI(Security Information:セキュリティインフォメーション)を収集します。

その収集したSIによって、企業あるいは組織内で定めたセキュリティポリシーが、厳格に遵守されているかどうかを監視します。

集められたSIから、イベントログ等のSE(Security Event:セキュリティイベント)を抜き出します。この際に、SIからSEを抽出する際のノウハウや手法などを記録し、ナレッジデータベースとして 蓄積します。

抽出されたSEの中から、セキュリティインシデントかどうか判定するためのナレッジも蓄積していきます。これにより、インシデントを通知する仕組みや、迅速な対処を行なう仕組作りを可能にします。

この一連の作業の中でも、集めたログはWORM(改ざん防止)ストレージや暗号化などにより原本保証できる形で適切に保管し、アクシデントが発生した時に速やかに原因究明できることが重要になります。

こうした仕組みのもと、各企業が独自に予兆保全を可能にするセキュリティインシデント対策を講じることが期待されます。

SIEMによるセキュリティ

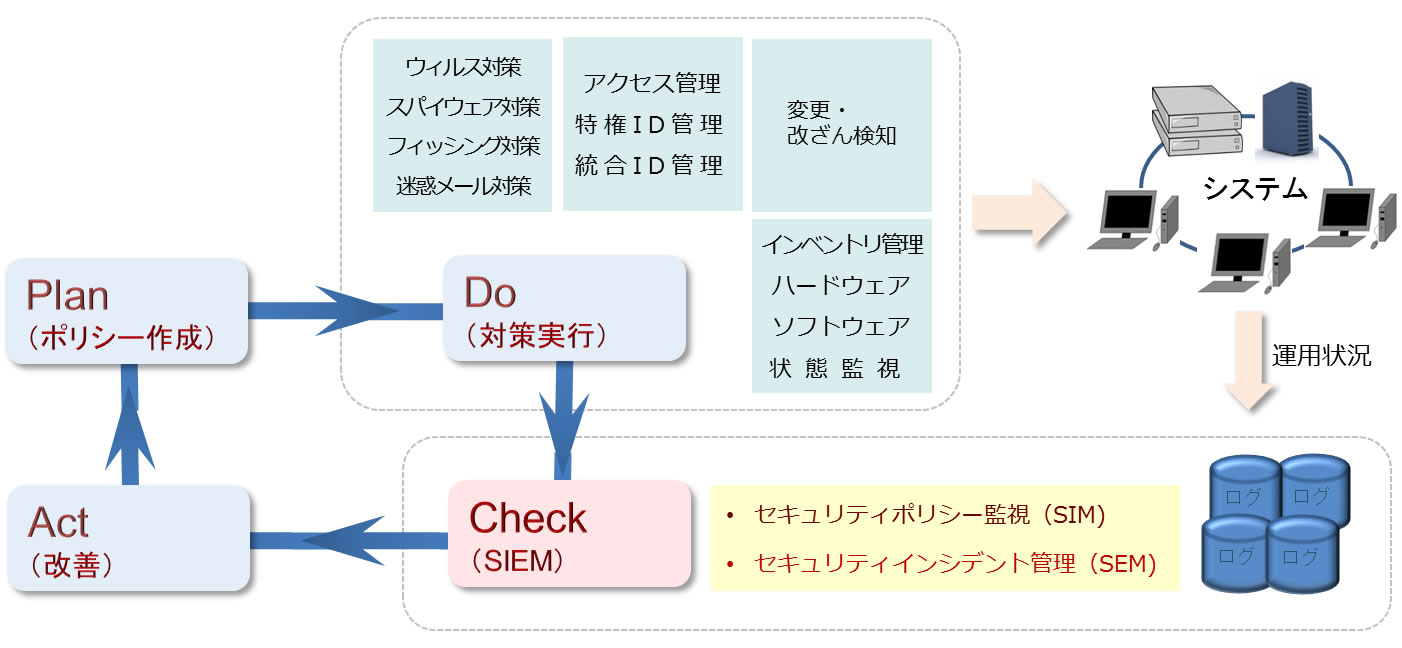

セキュリティポリシーを決め、その対策を適応する通常の運用に加え、Planで、セキュリティポリシーを作成します。

Doでは、セキュリティーポリシーに従い、セキュリティに関し企業が行なうべき対策や監視、管理を実行します。

Checkで、実行したセキュリティ対策の結果や、運用状況のログを基に、セキュリティポリシーの監視(

Actで、蓄積されたナレッジをもとに実情にあったセキュリティポリシーを見直し、セキュリティシステムの改善を行ないます。

セキュリティシステムイメージ

第一段階は、セキュリティインフォメーションを管理するそのために、インベントリ情報や、セキュリティ対策によって出力された多種多様なログを可能な限り収集します。ログは、改ざんできない形で保管され、その中でセキュリティに関するものを抽出し相関分析等が行える形で統合します。

つまりは、ログの統合管理が第一段階の柱となります。

第二段階は、

如何に必要なインシデント情報を多く集め、高速に分析し、アクシデントを引き起こさないよう予兆保全できる仕組みが理想です。

この時、アクシデント対策や、セキュリティインシデント分析のためにおこなうログを抽出する時のナレッジを蓄積し活用することが重要です。

SIEMで目指すセキュリティ

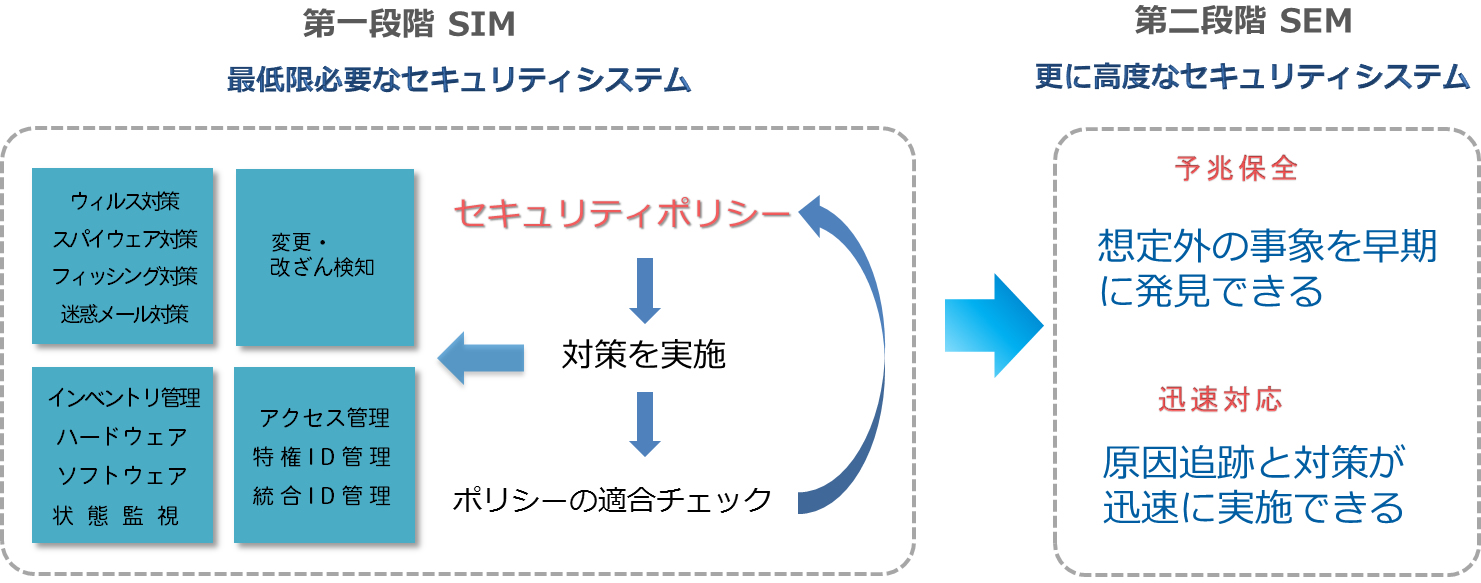

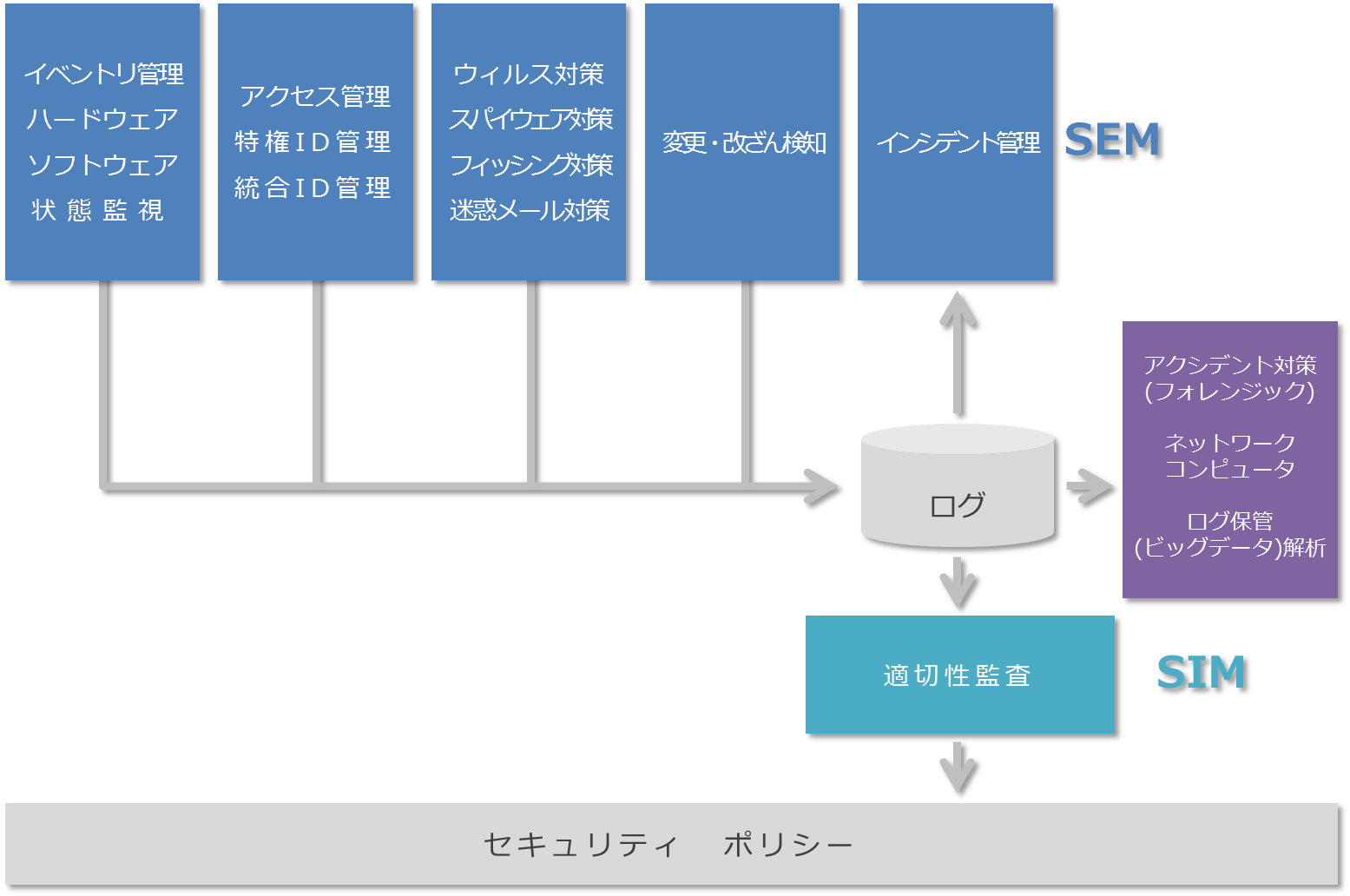

企業はセキュリティに関し、セキュリティポリシーが策定され、それに基づいて対策が講じられ、その運用がポリシーに適合しているかを常にチェックするシステムが最低限必要です。つまり

更によりよいセキュリティシステムの実現には、第二想段階として想定外の事象を早期に発見し、問題発生時に原因追跡と対策が迅速に実施できる

理想的なセキュリティシステムの構築には、この第一段階の

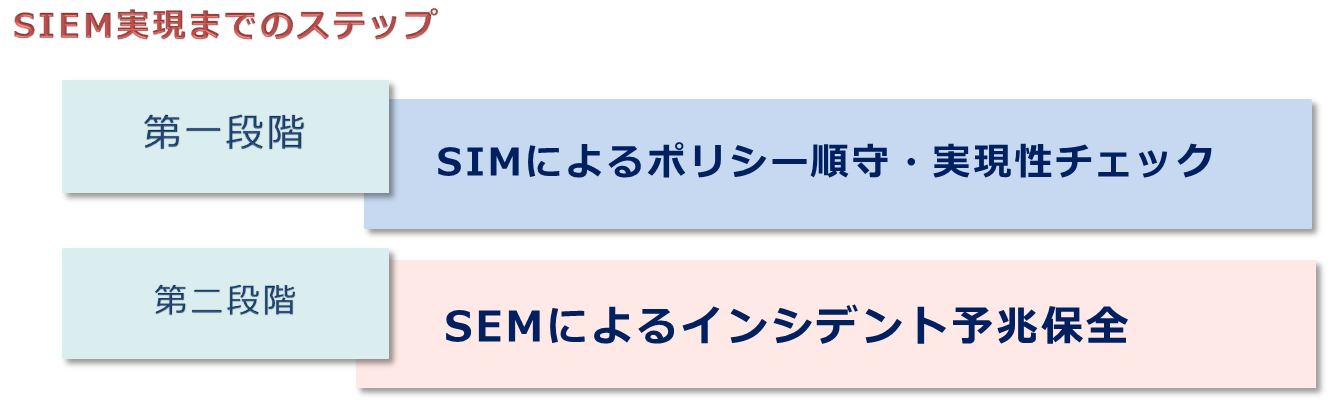

第一段階 SIMによるポリシー順守・実現性チェック

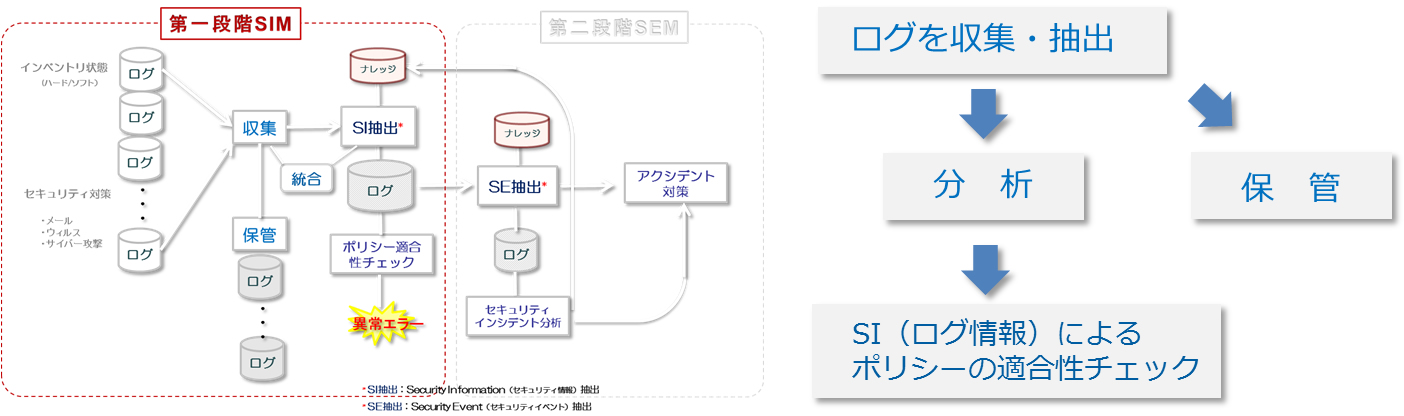

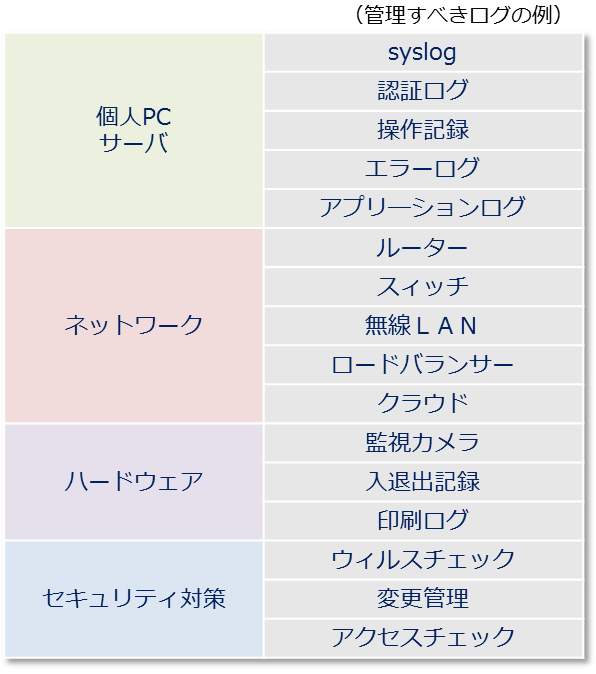

まず第一段階は、セキュリティ対策を施す上で、このログ活用は重要なポイントです。

また並行してログを集中管理できるよう改ざんされず原本保証できる形で保管します。

この適合性チェックは、1度行えばそれで終わりというわけではありません。システム環境に追加屋や変更があった時はもちろん、新種のマルウェアへの対処など時代の変化にも対応が必要なため、定期的にかつ自動的にチェックができる仕組みが必要です。

SIMによる統合ログ管理

ログを統合管理するためには、1ヵ所にデータを集中させて検索や分析が行えるように、多くの場合ログのフォーマットを統一する必要があります。これにより、異なるタイプの多種のログについても相関分析やシナリオ分析など、高度な分析を可能にします。

ログの統合を実現してあらゆるログをいろいろな角度から調査し、運用状況に照らし合わせて分析し、セキュリティポリシーに沿った運用ができているか監査します。 また、最適な対策を見直すための基となる情報を提供します。

会社規模や、システム環境により取得すべきログの重要度は違い、また変化に対応するため取得すべきログは日々多くなる傾向にあります。

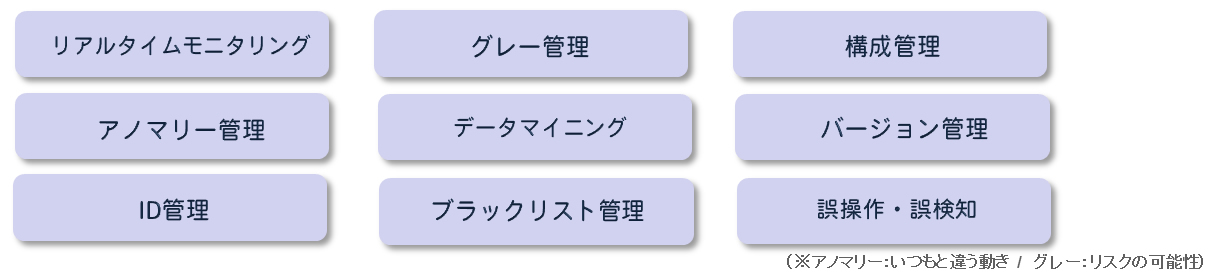

第二段階 SEMによるインシデント予兆保全

第二段階のこれにより、セキュリティリスクとなりうるインシデントを分析し、対策につなげます。セキュリティインシデント分析により、問題の発生を未然に防ぐことができるよう予兆保全を目指します。

また、セキュリティアクシデント発生を迅速に察知し、対処する仕組みが必要です。アクシデントの発生を迅速に検知し、決められた時間内に自動的に通知する仕組みを作ることがポイントです。

SEMによるインシデント分析

分析には出来る限り多くの情報が必要ですが、リスクに対応するためには高速処理しリアルタイムに分析し通知できることが望まれます。 どのような関連付けを行ない分析するか、あるいはどのような想定で分析するか、それをリスク対応に生かすことによりナレッジとして蓄積されます。

どこまでの分析で満足すべきか、当然組織や希望規模によって異なりますが、日々変化に対応し改善していくことが重要で、その結果予防保全を実現してリスクを最小限にすることを目指します。

SIEMによるセキュリティ

第一段階として位置付けたまた、インシデント発生後の迅速な原因調査解明、対策方法の決定に大いに力を発揮して、

SIEM導入のポイント

少ない情報では、リスクの見落としや、判断に間違いが起こる可能性が高くなってしまいます。どれだけ多くのログを集め処理できるかが、

システム環境も外的要因のセキュリティ脅威も日々変化していきます。その企業にとって最適のセキュリティシステムを求めるならば、継続的情報分析が不可欠で、そこで重要なのが分析に関する ナレッジの蓄積です。統合管理のためのログの抽出方法や、独自のログ分析の方法などナレッジの蓄積と活用が

ログを活用する上で、忘れてならないのが、ログの原本保証です。改ざん可能なログは、信用できないため、折角得られた分析結果も正しいのかどうか判断できなくなります。たとえば悪意を持った 内部犯行や標的型攻撃であれば、ログを改ざんし、問題の発見を遅らせることも想定できます。よって、改ざんできない方式で、法やポリシーで定められた期間安全な場所にログを保管することは とても重要になります。

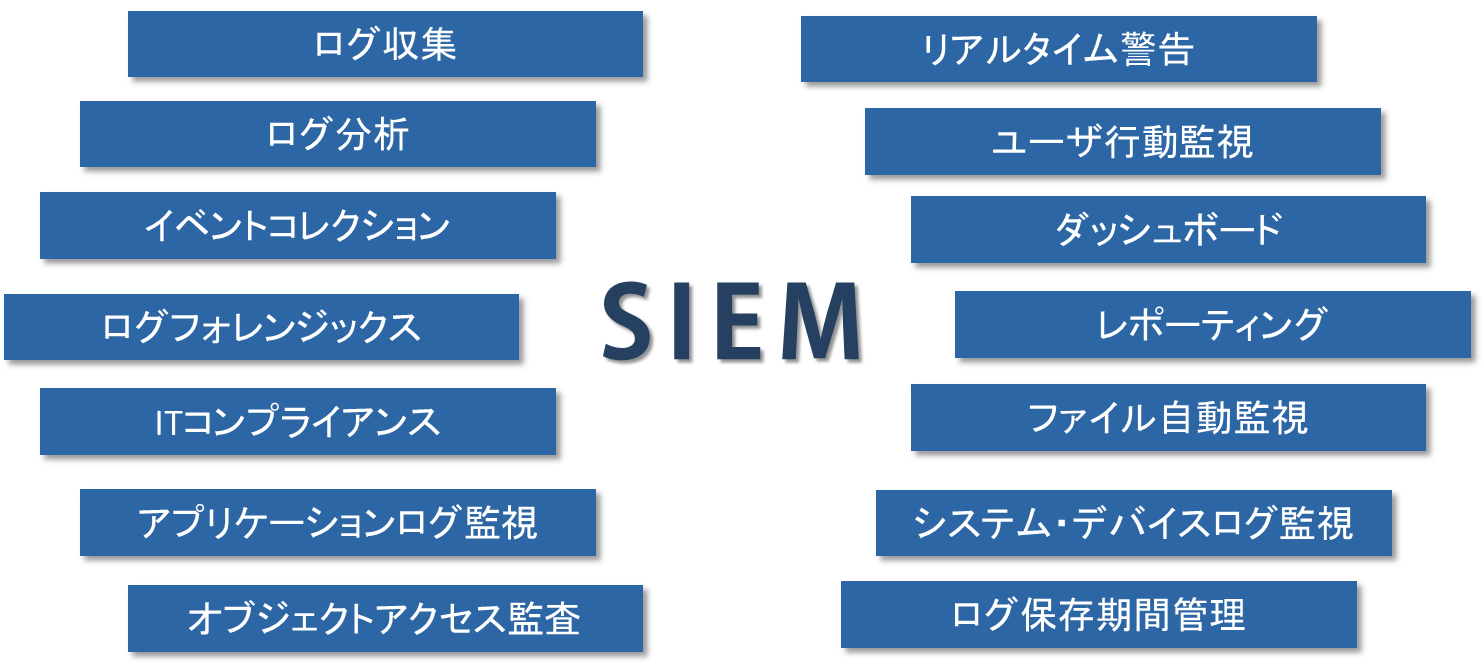

SIEMの特徴

| ① | ログ管理の一元化 |

|---|---|

|

多種多様のログをフォーマットを合わせ一元管理できるように集めます。 モニタリングするコンソール機能も必要です。 |

|

| ② | インテリジェント |

|

時刻やキーワードを基に様々な異なる種類の機器や

グラフやチャートを含む理解しやすいレポートが求められます。 |

|

| ③ | リアルタイム性、自動化、効率化 |

|

決められた目標時間以内に分析できる仕組みが必要となります。 また、自動通知や迅速な対処方法の決定を支援する機能も求められます |

|

| ④ | 高速処理 |

|

分析対象が多ければ多いほど、大量のログを処理する高速処理能力が要求されます。 情報量の多さが、より適切なセキュリティ対策の決定を左右します。 |

SIEM導入後のログの活用

従来のセキュリティ目的のログ管理

従来、ログはインシデントの発見や、原因分析、対応方法の決定のために使用されてきました。また、監査やレギュレーションに対応するためにもログが必要でした。

●インシデントの発見

●インシデント原因分析、対応方法の決定

●監査対応、規制対応のためのログ取得

SIEM導入後のログ活用●インシデント原因分析、対応方法の決定

●監査対応、規制対応のためのログ取得

●インシデントの予兆を分析して防御

●操作ログ分析などによる業務改善

●ビジネス拡大を意図したログ活用

●操作ログ分析などによる業務改善

●ビジネス拡大を意図したログ活用

しかしながら、

SIEMに求められる機能

当然、選ぶ

SIEM構築のためのステップ

特に、第一段階を必須とし、第二段階まで目指すシステム構築が理想的です。

シーイーシーカスタマサービスでは、

(注:SIEMの解説は、シーイーシーカスタマサービス独自の解釈に基づくものが多くSIEMの概念を保証するものではございません。)