(このページで掲載しているプロダクトは、弊社での取扱いを終了しております)

2020.10.19

ae-003

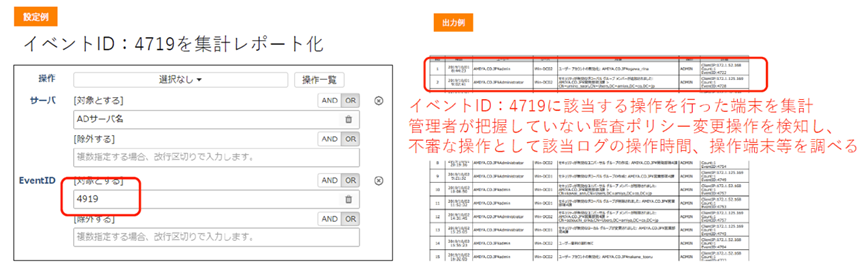

システム監査ポリシーの変更操作を把握したい

Windowsのシステム監査ポリシーが不正に変更されてしまっていると、セキュリティ上危険であり、乗っ取られている可能性があるので、そういったポリシー変更の操作があるかどうかを把握したい。

ALog EVA のサイバー攻撃自動検知パックを利用すれば、システム監査ポリシー変更の操作を簡単にレポートできます。

ALog EVA サイバー攻撃自動検知パック (注:このプロダクトは弊社での取扱いを終了いたしました)

[区 分]

[環 境]

[タ グ]

[関 連]

前のページ

前のページ 次のページ

次のページ