2020.02.04

Emotet(エモテット)という脅威

IPAや、JPCERT/CCなどから、非常に恐ろしい

Emotetは、主にスパムメールを通して拡散されるトロイの木馬の

正当なメールに見えるように巧妙に作られており、名が通った会社からの請求書や支払明細書など、ひっかかりやすい言葉をうまく使用して、悪意のあるスクリプトやマクロ付きのドキュメント、リンクなどをクリックさせようと仕向けます。

Emotetの初期バージョンは、悪意のあるJavaScriptファイルとして届きましたが、その後のバージョンでは、マクロが埋め込まれたドキュメントが使用され、C&C サーバより、ウイルスを取得するように進化しました。

また、仮想マシン内で検知ツールが実行されているかどうかも認識して、サンドボックス内で休止状態になったりできます。Emotetは、ソフトウェアが一部の

ワームのような機能を使用して、接続されている他のコンピュータへの拡散を可能にし、

さらに恐ろしいことに、Emotetは、C&Cサーバを利用して、攻撃者のソフトウェアを更新したりできます。これにより、ユーザIDやパスワード、メールアドレスなどを盗んだりします。

実際、日本でも実在の組織や人物になりすましたメールは、攻撃対象者が過去にメールのやり取りをしたことがある相手の氏名やメールアドレス、メール内容の一部を引用し、あたかも正規のメールの返信かのように装っているとのことです。

元にした情報も、Emotetの感染によって盗まれたものであるため、被害が悪循環してしまう恐れがあります。

IPAの注意喚起によれば、Emotetの攻撃メールは、件名や本文等が変化しながら断続的にばらまかれているとのことで、「新型コロナウイルス」に関する情報を装う攻撃メールなどは、一見して不審と判断できるほどの不自然な点は少なく、悪意のあるマクロが仕組まれたWord文書だったそうです。

Emotetは、単体で感染することはあまりありませんが、ランサムウェアなど様々な

企業は、こうした攻撃が実際どのような形で行われているのかを把握し、社内はもちろん、関係するグループ企業や取引先に迷惑がかからないよう、しっかりとしたセキュリティ対策が必要です。

[タグ]

[関連]

前のページ

前のページ 次のページ

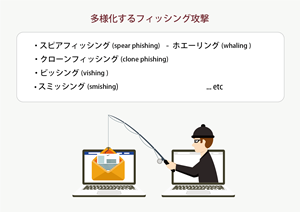

次のページ 危険なフィッシング詐欺の見破り方

危険なフィッシング詐欺の見破り方 NOTICEによる注意喚起

NOTICEによる注意喚起 脅威が続くフィッシング

脅威が続くフィッシング